2025-12-16

Przejście na skrócone okresy ważności certyfikatów SSL/TLS

Najważniejsze informacje

Od 15 marca 2026 r. certyfikaty SSL/TLS będą miały krótsze maksymalne okresy ważności. Zmiana ta zostanie wprowadzona etapami: limit zostanie obniżony do 200 dni w 2026 r., 100 dni w 2027 r., a ostatecznie do 47 dni od 15 marca 2029 r.

Ważne: Produkty oferowane przez Certum pozostają niezmienione. Jednak poszczególne certyfikaty wydane w ramach tych produktów muszą być zgodne z obowiązującymi w momencie wydania ograniczeniami dotyczącymi okresu ważności.

Oznacza to, że certyfikaty będą musiały być odnawiane częściej. Aby uniknąć przerw w działaniu usług, organizacje będą coraz częściej polegać na zautomatyzowanym wydawaniu i odnawianiu certyfikatów.

Zmiana ta dotyczy wszystkich produktów SSL/TLS:

- Certum Commercial SSL (DV),

- Certum Trusted SSL (OV),

- Certum Premium EV SSL (EV).

Kluczowe daty

Jak się przygotować?

Aby zapewnić ciągłość działania, organizacje powinny rozpocząć przygotowania już teraz. Ręczna obsługa certyfikatów szybko stanie się nieefektywna i ryzykowna – szczególnie gdy certyfikaty będą ograniczone do około 100 dni lub mniej.

Zalecane działania obejmują:

- Szkolenie zespołów – Upewnij się, że personel IT rozumie harmonogram, wymagania i praktyczne implikacje tych zmian.

- Odkrywanie wszystkich certyfikatów – Przeprowadź dokładną inwentaryzację wszystkich certyfikatów SSL/TLS używanych w Twoich systemach – w tym stron internetowych, usług wewnętrznych, API, load balancerów, urządzeń i aplikacji.

- Wdrożenie monitorowania – Skonfiguruj automatyczne alerty o wygasaniu certyfikatów. Upewnij się, że powiadomienia trafiają do właściwych osób i zapewniają wystarczająco dużo czasu na działania naprawcze.

- Automatyzacja cyklu życia certyfikatów – Wprowadź zautomatyzowane mechanizmy wydawania i odnawiania (np. protokół ACME). Certyfikaty o krótkich okresach ważności będą wymagały niezawodnej automatyzacji, aby zapobiec przestojom.

- Analiza procesów – Przeanalizuj obecne procedury, przetestuj automatyzację i sprawdź, czy etapy wymagające akceptacji nie powodują opóźnień. Usuń wąskie gardła i usprawnij ścieżki akceptacji.

- Identyfikacja systemów, które jeszcze nie obsługują automatyzacji – Zaplanuj, jak zaktualizować lub wymienić starsze systemy, które wymagają ręcznego zarządzania certyfikatami.

- Upewnij się, że kontaktowy adres e-mail jest prawidłowy i monitorowany – Certum wysyła na ten adres powiadomienia o wygasaniu. Przy krótszych okresach ważności certyfikatów brak odpowiedniej reakcji na te wiadomości zwiększa ryzyko nieoczekiwanych przestojów.

Ważne: Większość organizacji potrzebuje kilku miesięcy, aby skutecznie wdrożyć automatyzację. Wczesne rozpoczęcie działań pomaga uniknąć zakłóceń.

Co się stanie z certyfikatami SSL/TLS po przejściu na skrócone okresy ważności?

Certyfikaty wydane przed każdą z kluczowych dat pozostaną ważne do daty ich wygaśnięcia. Okres ważności określa data wydania (a nie data zamówienia). Czas przetwarzania wniosków na certyfikaty OV i EV może być dłuższy, dlatego planuj odnawianie z wyprzedzeniem, aby zapewnić ciągłość działania.

Po każdej z kluczowych dat nowe certyfikaty będą zgodne z aktualnymi okresami ważności:

- przed 15 marca 2026 r., ważne do 398 dni,

- między 15 marca 2026 r. a 15 marca 2027 r., ważne do 200 dni,

- między 15 marca 2027 r. a 15 marca 2029 r., ważne do 100 dni,

- po 15 marca 2029 r., ważne do 47 dni.

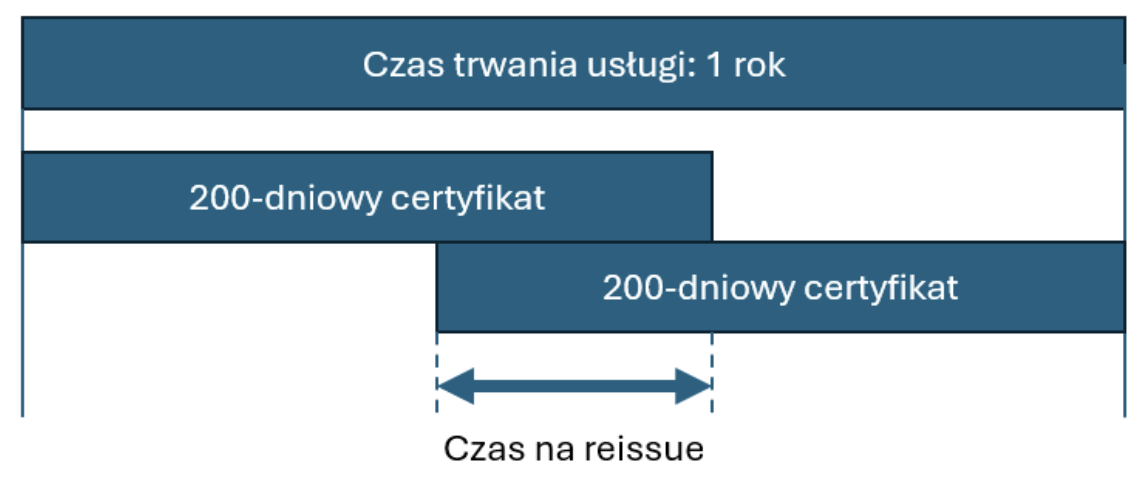

Jeśli otrzymany certyfikat ma krótszy okres ważności i wygasa wcześniej niż to wynika z okresu ważności produktu, można skorzystać z procesu ponownego wydania (reissue), aby w pełni wykorzystać okres ważności dostępny w ramach produktu.

Przykład: Jeśli zamówisz produkt SSL na 1 rok, a certyfikat zostanie wystawiony 15 marca 2026 r., będzie on ważny przez 200 dni. Aby wykorzystać pełny rok produktu, wystarczy raz dokonać reissue certyfikatu pomiędzy 165. a 200. dniem – dzięki temu uzyskasz pełny okres ważności na cały rok, rozbity na dwa certyfikaty.

Kiedy wykonasz reissue, nowy certyfikat będzie ważny przez okres zgodny z aktualnymi limitami ważności obowiązującymi w dniu jego wydania.

Okres ponownego wykorzystania weryfikacji domeny będzie skrócony wraz z okresami ważności certyfikatów. Oznacza to, że podczas reissue certyfikatu może być konieczna ponowna weryfikacja domeny, jeśli poprzednia weryfikacja wygasła. Zaplanuj reissue odpowiednio, aby uniknąć opóźnień.

Dlaczego to się zmienia?

Te zmiany, zatwierdzone przez CA/Browser Forum w Ballot SC-081v3, mają na celu poprawę bezpieczeństwa i niezawodności tożsamości cyfrowych w Internecie.

Kluczowe powody obejmują:

- Zwiększone bezpieczeństwo – krótsze okresy ważności umożliwiają częstszą rotację kluczy, zmniejszając ryzyko związane z skompromitowanymi kluczami.

- Szybsze wdrażanie nowych standardów – częste odnowienia sprzyjają szybszemu wprowadzaniu zaktualizowanych algorytmów kryptograficznych i standardów bezpieczeństwa.

- Skrócone okno podatności – atakujący mają mniej czasu na wykorzystanie skompromitowanego lub błędnie wystawionego certyfikatu.

- Uproszczone unieważnianie – krótsze okresy ważności zmniejszają zależność od złożonych systemów unieważniania, ponieważ skompromitowane certyfikaty wygasają szybciej.

- Lepsze bezpieczeństwo operacyjne – częstsze odnowienia zmniejszają ryzyko przestarzałych konfiguracji i ograniczają wpływ błędu ludzkiego.

- Wiarygodność danych certyfikatu – dane zawarte w certyfikacie są częściej ponownie weryfikowane, zapewniając ich aktualność i rzetelność.

Kogo najbardziej dotkną te zmiany?

- Organizacje z dużą liczbą certyfikatów – szczególnie te bez scentralizowanego procesu zarządzania.

- Zespoły polegające na ręcznych odnowieniach, arkuszach kalkulacyjnych lub przypomnieniach e-mail.

- Środowiska wykorzystujące infrastrukturę krótkotrwałą, taką jak mikrousługi, kontenery lub dynamiczne środowiska chmurowe.

- Firmy obsługujące usługi skierowane do klientów i wymagające wysokiej dostępności (banki, SaaS, telekomunikacja, e-commerce).

- Organizacje z wieloma markami lub domenami, gdzie odnowienia są rozproszone między różne zespoły.

- Starsze systemy, które nie obsługują automatycznego odnawiania certyfikatów.

Powiązane linki:

Certificate Discovery jest teraz dostępny w CertManager

Jak aktywować certyfikat SSL Certum używając ACME?

Jak używać Certbot do wystawienia certyfikatu SSL ACME Certum?

Przejście na skrócone okresy ważności certyfikatów Code Signing